Male hacker uses the mobile phone to hack the system. Concept of cyber crime and hacking electronic devices Photos | Adobe Stock

Male hacker uses the mobile phone to hack the system. Concept of cyber crime and hacking electronic devices Photos | Adobe Stock

Toutes les méthodes d'authentification multifacteur ne sont pas sécurisées. En ce cas, lesquelles privilégier ? | WatchGuard Blog

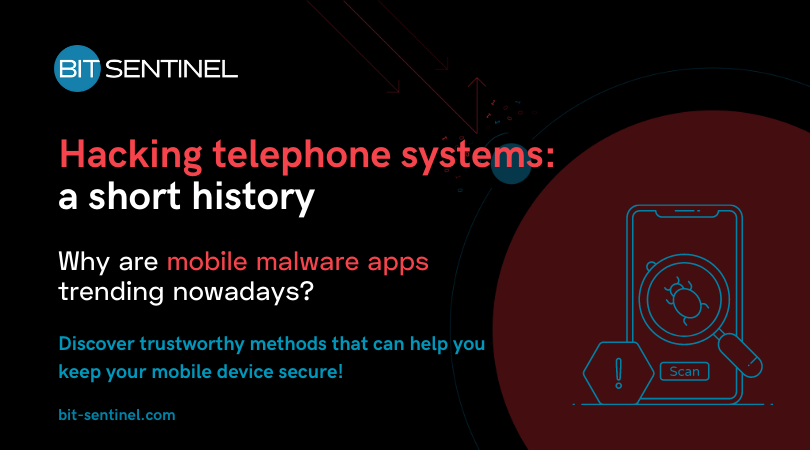

Hacking des téléphones mobiles : les techniques les plus récentes et les plus couramment utilisées par les pirates informatiques - IT SOCIAL

/Hacked-phone-02.png?width=1319&name=Hacked-phone-02.png)